Autor: David Martín Álvarez

HTTPS, seguridad en la navegación:

HTTPS, SEGURIDAD EN LA NAVEGACIÓN.

Autor: David Martin Alvarez.

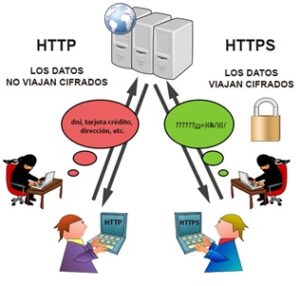

Muchas veces cuando hemos navegado hemos visto un candado cerrado a la izquierda de la barra de direcciones de la web en la que estamos. En otras ocasiones podemos ver en esa posición un signo de admiración que nos advierte que puede ser un sitio peligroso. Quizás sepas que esto tiene algo que ver con https, pero estoy seguro que no sabes en que consiste este mecanismo de seguridad con el cual lidiamos casi siempre que navegamos.

En un principio para entender todo esto conviene saber que es http. Se trata de un protocolo de comunicación mediante el cual enviamos y recibimos información, y gracias a ello podemos navegar por internet. Cuando accedemos a una página web se inicia una comunicación entre nuestro navegador y el servidor donde se aloja esta. En esa comunicación se intercambiará todo tipo de información, desde nuestra dirección ip , a nuestros datos de inicio de sesión (usuario y contraseña) , número de tarjeta de crédito si estamos realizando compras, información sensible sobre nuestra identidad…

Leer más

EVITA QUE MICROSOFT TE ESPÍE

EVITA QUE MICROSOFT TE ESPÍE.

Autor: David Martin Alvarez.

En la mayoría de las ocasiones cuando pensamos en la seguridad informática nos vienen a la cabeza imágenes de tipos malvados en un sótano rodeados de ordenadores que interceptan nuestros datos y comunicaciones y los tienen guardados para extorsionarnos algún día.

En realidad eso es bastante complicado que ocurra, aunque como hemos comentado en otros artículos es perfectamente posible. La realidad es más turbia, pues nos están constantemente espiando y rastreando nuestros datos, y lo que más triste, en muchos casos con nuestra autorización. Sí, efectivamente, les hemos dado permiso, cuando hacemos click en “He leído y acepto las condiciones” y a continuación pulsamos el botón de aceptar sin haber leído nada.

A continuación os explicaré una serie de métodos para lograr que los datos que obtienen de nosotros nuestros amigos de Microsoft sea el menor posible. Con esto no quiero decir que Microsoft sea la única empresa que se dedica a recopilar datos ajenos para su propio interés, la lista desgraciadamente es bastante larga, pero por alguna hemos de comenzar.

Leer más

LOS NIVELES OSCUROS DE LA WEB

LOS NIVELES OSCUROS DE LA WEB.

Autor: David Martin Alvarez.

En pasados artículos nos hemos comenzado a familiarizar con términos y definiciones específicas en el mundo hacker. Poco a poco hemos ido conociendo diferentes aspectos sobre navegación segura por internet, sistemas críticos, tipos de personajes que nos podemos encontrar mientras navegamos (o que se introducen en nuestros sistemas sin que nos percatemos) y muchos otras cuestiones que poco a poco se van presentando.

Ahora vamos a hablar sobre los sitios en los cuales nos podemos introducir navegando por la web. RECOMENDAMOS QUE NO ENTRÉIS EN ESTOS SITIOS, SIMPLEMENTE AQUÍ LOS ENUMERAMOS y os comentamos cuales son las características de estos con objeto de que sepáis que existen. Para entrar en estos sitios debemos controlar perfectamente lo que hacemos, en caso contrario los más seguro que conseguiremos, en el mejor de los casos, es algún malware.

Lo primero que debemos de entender es que la web tal y como la conocemos se compone de una serie de sitios que están al alcance de todo el mundo y que en un principio los buscadores (Google, Yahoo, duckduckgo…) indexan. El término indexar, aunque suene un poco extraño viene a significar “crear un índice”. Explicado con un poco más de amplitud significa que los buscadores, gracias a una serie de robots que están continuamente recorriendo la web, crean un índice de estas (Se guardan estas páginas y sus características en sus Bases de Datos para que a la hora de realizar búsquedas estas sean eficientes). Una vez tenida en cuenta esta cuestión podemos pasar a saber que es la Deep Web.

Con Deep Web en un principio se englobaron los contenidos no indexables. Esto que suena un tanto extraño simplemente se refiere a los contenidos complicados de encontrar usando los buscadores que están al alcance de todos, principalmente porque los motores de búsqueda no pueden acceder a ellas y por tanto no las incluyen en sus Bases de Datos.

Leer más

¿Quién es quién en la seguridad informática?

¿QUIÉN ES QUIÉN EN LA SEGURIDAD INFORMATICA?.

Autor: David Martin Alvarez.

Uno de los hándicaps de la seguridad informática, y que logra que a la gente le asuste esta es su terminología . A lo largo de los artículos que se han presentado hemos descifrado muchos términos.

Hoy le toca el turno a los personajes que se mueven en este “turbio” mundo. En alguna ocasión estoy seguro que habrás oido estos términos , y supongo que igual que yo al principio se te escapaba algo.

El Hacker:

Definir cómo es un hacker sería algo complicado, a pesar de que tenemos un estereotipo en nuestra cabeza la figura real de estos no se suele corresponder con ella.

El Hacker principalmente es alguien al que le interesa mucho aprender y acumular conocimientos informáticos. Es alguien al que le gusta cambiar y probar los programas y dispositivos que están a su alrededor.

Leer másSEGURIDAD EN LA NAVEGACIÓN FIREFOX.

SEGURIDAD EN LA NAVEGACIÓN FIREFOX.

Autor: David Martin Alvarez.

A la hora de navegar por internet deberíamos de tener en cuenta una serie de datos para mantener íntegra nuestra privacidad. A menudo cuando navegamos solemos usar el programa que tenemos por defecto en nuestro equipo sin valorar ningún otro factor. A continuación os explicaré porqué deberíais de usar Mozilla Firefox.

En primer lugar, Mozilla es un navegador que no es propiedad de ninguna empresa, por tanto tenemos la seguridad de que no existe detrás una gran empresa que quiere hacer uso de nuestros datos sin nuestro consentimiento por muy buenas que sean sus intenciones.

Otro factor a tener en cuenta y que no siempre es lo suficientemente valorado, es que es de código libre. Quizás te suene a chino, pero eso significa que el código con el que se ha realizado el programa está a disposición de todo el mundo y puede ser consultado e incluso modificado por cualquiera. Vamos a explicar esto con otras palabras para que lo entendáis mejor. Imaginaros que es una máquina, en el caso del software libre nos dejarían abrirla, ver su funcionamiento interno, tocar todos sus mecanismos e incluso modificarlos (De hecho existen otros navegadores basados en Firefox). En el caso contrario (Software privativo o no libre) todos los accesos al interior de la máquina estarían sellados y no sabemos que es lo que pasa en el interior.

Leer más

VULNERABILIDADES TECNOLÓGICAS.

VULNERABILIDADES TECNOLÓGICAS.

Autor: David Martin Alvarez.

Cada día es más habitual oír la palabra vulnerabilidad por la tele, radio e internet. Hasta no hace mucho tiempo los problemas con los sistemas y equipos informáticos venían de mano de los virus o de descuidos por parte del usuario. Y resalto “equipos informáticos”, puesto que hoy en día pueden existir vulnerabilidades en todo tipo de dispositivos, empezando por ordenadores y teléfonos móviles, pasando por Smart TVs y acabando por bombillas inteligentes con wifi o termostatos con acceso a internet. Y es ahí donde radica todo el problema, estamos rodeados de dispositivos electrónicos que por un lado nos facilitan inmensamente la vida, pero por otro abren puertas a peligros que antes no existían.

Por vulnerabilidad en el ámbito tecnológico entendemos cualquier cosa que haga que un sistema o dispositivo sea susceptible de ser atacado. Y nuevamente resalto “cualquier cosa”, puesto que una vulnerabilidad en un sistema puede partir de cualquier elemento del sistema que propicia una debilidad en este, incluido el propio usuario. El simple hecho de tener las claves apuntadas en un post-it pegado al monitor supone una vulnerabilidad del sistema.

¿Y una vez que alguien aprovecha una vulnerabilidad que es lo que pueden lograr?, pues muchas cosas, tenemos que tener en cuenta que cada día los dispositivos y sistemas tecnológicos que forman parte de nuestra vida son más numerosos.

Leer más

GESTION DE CLAVES.

GESTIÓN DE CLAVES.

Autor: David Martin Alvarez.

La seguridad informática comienza por las cosas más simples, y una de ellas es la correcta creación de claves.

Si alguien obtiene nuestro usuario y contraseña piensa que puede hacer de todo tipo de maldades:

- Robarnos nuestra identidad y suplantarnos.

- Acceder a nuestros contactos , fotos información privada.

- En caso de tener acceso a nuestro email, además de suplantar nuestra identidad, pueden acceder a otros servicios y solicitar el restablecimiento de contraseñ

- Robar nuestro dinero , o comprar en nuestro nombre cargándonos el importe en nuestra cuenta asociada.

QUIERO LLORAR, HE PERDIDO MIS DATOS

QUIERO LLORAR, HE PERDIDO MIS DATOS.

Autor: David Martin Alvarez.

Mientras acababa el primer artículo de esta nueva sección se produjo el incidente del ransonware wanna cry, en español “quiero llorar”. Y es que no es para menos, enciendes un día el ordenador y resulta que todos tus datos están encriptados. En otras palabras, tus datos siguen el ordenador y puedes acceder a ellos, con el inconveniente de que un software “maligno” los ha cambiado y realmente no puedes ver la información que almacenan a no ser que pagues una recompensa. Por ello he creído conveniente hablar un poco de este tipo de incidentes para concienciar a todos de que esto le puede pasar a cualquiera.

Leer más

USB PROPIO NO HAY MAS QUE UNO Y A TI TE ENCONTRÉ EN LA CALLE.

USB PROPIO NO HAY MAS QUE UNO Y A TI TE ENCONTRÉ EN LA CALLE.

Autor: David Martin Alvarez.

Comienza la primavera, una soleada tarde, en la que poco te apetece estudiar. Te tomas un descanso con tu pandilla. Camináis por el parque, cuando de repente os encontráis un USB en el suelo. Pero… , ¡Es vuestro día de suerte! , 120GB . Tras una discusión sobre quién lo vio primero y por tanto a quien le pertenece, obtienes el trofeo.

Te falta tiempo para entrar por la puerta de tu casa y conectarlo en tu ordenador. Introduces en el puerto USB 3.0 de tu flamante ordenador ese pedazo de pendrive. Decides dar un vistazo al contenido, ves unos cuantos archivos Word. Nada, no interesa, son tablas con datos que no entiendes. Sigues mirando, quizás tenga películas, o mp3 … Voilà, ¿pero qué es esto?. Un archivo ejecutable llamado “acceso_restringido.exe”.

A ver que puedes conseguir con esta aplicación, emoción intriga dolor de barriga, ¡Anda!, ¡Debe de ser la caña te solicita permisos!… Pero, vaya, ahora no pasa nada de nada. Ya te habías emocionado, bueno de todos modos 128GB nunca vienen mal. Lo formateas y ya está.

Y efectivamente ya está, el mal ya está hecho. Mientras has introducido el usb en el puerto de tu ordenador, has abierto el documento de Word y has ejecutado el archivo han pasado muchas cosas y no precisamente buenas para tu ordenador.