Autor: David Martín Alvarez.

Comienza la primavera, una soleada tarde, en la que poco te apetece estudiar. Te tomas un descanso con tu pandilla. Camináis por el parque, cuando de repente os encontráis un USB en el suelo. Pero… , ¡Es vuestro día de suerte! , 120GB . Tras una discusión sobre quién lo vio primero y por tanto a quien le pertenece, obtienes el trofeo.

Te falta tiempo para entrar por la puerta de tu casa y conectarlo en tu ordenador. Introduces en el puerto USB 3.0 de tu flamante ordenador ese pedazo de pendrive. Decides dar un vistazo al contenido, ves unos cuantos archivos Word. Nada, no interesa, son tablas con datos que no entiendes. Sigues mirando, quizás tenga películas, o mp3 … Voilà, ¿pero qué es esto?. Un archivo ejecutable llamado “acceso_restringido.exe”.

A ver que puedes conseguir con esta aplicación, emoción intriga dolor de barriga, ¡Anda!, ¡Debe de ser la caña te solicita permisos!… Pero, vaya, ahora no pasa nada de nada. Ya te habías emocionado, bueno de todos modos 128GB nunca vienen mal. Lo formateas y ya está.

Y efectivamente ya está, el mal ya está hecho. Mientras has introducido el usb en el puerto de tu ordenador, has abierto el documento de Word y has ejecutado el archivo han pasado muchas cosas y no precisamente buenas para tu ordenador.

Nada más conectar esos maravillosos 120 GB se te ha instalado un malware en el equipó, así por las buenas, sin solicitar ningún tipo de permiso ni nada raro, y es que los villanos lo son por algo.

La definición exacta de malware es según wikipedia:Programa malicioso o programa maligno, también llamado badware, código maligno, software malicioso, software dañino o software malintencionado, es un tipo de software que tiene como objetivo infiltrarse o dañar una computadora o sistema de información. El término malware es muy utilizado por profesionales de la informática para referirse a una variedad de software hostil, intrusivo o molesto.

malicioso, software dañino o software malintencionado, es un tipo de software que tiene como objetivo infiltrarse o dañar una computadora o sistema de información. El término malware es muy utilizado por profesionales de la informática para referirse a una variedad de software hostil, intrusivo o molesto.

Aunque al inicio no notas nada al cabo de unos días te percatas de cómo poco a poco el ordenador cada vez se vuelve más lento. Al final te tocará llevarlo a una tienda para que te lo formateen.

Además, cuando has abierto el archivo de Word te salió un mensaje avisándote de que contenía macros y si deseabas ejecutarlas. Sin ni siquiera leerlo aceptaste, con lo que un virus que borra el contenido de todos los archivos de Word y Excel se ha instalado en tu equipo, tranquilo, solo vas a tardar una semana en descubrirlo ( y en suspender Historia por no poder presentar el trabajo que tanto tiempo te había llevado prepararlo pero no vas a poder presentar porque todo el contenido ha desaparecido).

Y para colmo de males, cuando ejecutaste el programa que te solicitó permisos, sin saberlo instalaste un keylogger. Recurriendo de nuevo a la Wikipedia averiguamos que Un keylogger (derivado del inglés: key (‘tecla’) y logger (‘registrador’); ‘registrador de teclas’) es un tipo de software o un dispositivo hardware específico que se encarga de registrar las pulsaciones que se realizan en el teclado, para posteriormente memorizarlas en un fichero o enviarlas a través de internet.

Las claves de tus redes sociales , email, cuenta de paypall, etc son ahora conocidas por una panda de ciberdelicuentes, y como tu tampoco eres muy importante para ellos en breve estarán accesibles gratuitamente en la Dark web para todo el que quiera disponer de ellos.

Todo esto que suena rocambolesco, pero no lo es para nada, de hecho es más habitual de lo que nos creemos. Y si esto te parece increíble, existe un dispostivo con la apariencia de una memoria normal y corriente que al conectarse al puerto usb destruye el equipo al que haya sido enchufado mediante una descarga de 220 voltios.

Todo esto que suena rocambolesco, pero no lo es para nada, de hecho es más habitual de lo que nos creemos. Y si esto te parece increíble, existe un dispostivo con la apariencia de una memoria normal y corriente que al conectarse al puerto usb destruye el equipo al que haya sido enchufado mediante una descarga de 220 voltios.

Para evitar este tipo de problemas podemos tomar una serie de medidas:

- En caso de encontrarnos un usb lo podemos recoger, pero lo entregaremos en alguna oficina de objetos perdidos, o en la recepción del edificio donde lo hayamos encontrado.

- Si hemos conectado nuestro dispositivo en algún equipo poco fiable deberemos de usar alguna herramienta de análisis para cerciorarnos de que no hemos traído el enemigo a casa.

- Debemos de tener actualizados tanto el antivirus como el sistema operativo para evitar que se exploten vulnerabilidades.

- Algunas de las herramientas que se pueden usar para analizar los usb son:

- Panda USB Vaccine

- Ninja Pendisk

- Bitdefender USB Immunizer

Estas automáticamente al insertar un USB lo analizarán, nos avisarán de posibles infecciones, y en función de la configuración podrán incluso bloquear el acceso a dicho fichero.

bloquear el acceso a dicho fichero.

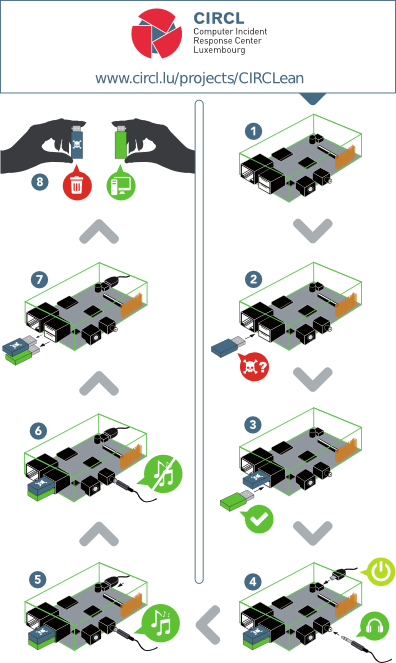

De todos modos, si todo esto no fuera suficiente, ya que estás al cargo de un ordenador por el cual pasan muchos USB cuya procedencia desconoces podríamos optar por otra solución, echar mano de la Raspberry y un software llamado CIRClean.

Raspberry Pi, como la mayoría de vosotros sabéis, es un mini ordenador bastante económico que nos ofrece muchas posibilidades de usos y configuración. En este caso lo usaremos para filtrar el contenido de pinchos USB.

Simplemente deberemos de instalar la imagen del sistema CIRClean en una tarjeta micro SD. A continuación y antes de haber conectado la corriente eléctrica a la Raspberry, introducimos el pincho USB sospechoso en el puerto USB superior, y otro pincho USB limpio y de nuestra confianza, y de una capacidad al menos igual a la del otro pincho en el USB inferior.

Una vez insertado este pincho conectamos la corriente eléctrica y comenzará un proceso de análisis de ficheros del primer pincho. Aquellos ficheros que superen las pruebas serán grabados en el segundo pincho, de modo que podremos tener la tranquilidad de que no nos infectarán el sistema con ningún virus.

Mientras se realiza el análisis, si conectamos unos altavoces a la salida de audio oiremos una música que finalizará con el proceso, momento en el cual tendremos filtrado todo el contenido del primer pincho en el segundo y ya lo podremos conectar tranquilamente en nuestro equipo.

Mientras se realiza el análisis, si conectamos unos altavoces a la salida de audio oiremos una música que finalizará con el proceso, momento en el cual tendremos filtrado todo el contenido del primer pincho en el segundo y ya lo podremos conectar tranquilamente en nuestro equipo.

Si estás interesado en este sistema puedes visitar su web https://www.circl.lu/projects/CIRCLean/ o escanear el siguiente código con tu móvil.

Espero que tras leer este artículo si os encontráis un usb os lo penséis dos veces antes de conectarlo en vuestro equipo.

RECURSOS:

Imagen símbolo malware RonKaminsky-Proposed-Malware-Warning-Symbol-800px https://openclipart.org/detail/898/proposed-malware-warning-symbol

Imagen usb virus usb-red-tango-1-800px https://openclipart.org/detail/177542/no-usb

Imagen funcionamiento CIRClean obtenida de https://www.circl.lu/projects/CIRCLean/ bajo licencia TPL:WHITE Content from this website is classified as TLP:WHITE information may be distributed without restriction, subject to copyright controls.