Autora: David Martín Alvarez.

La seguridad informática comienza por las cosas más simples, y una de ellas es la correcta creación de claves.

Si alguien obtiene nuestro usuario y contraseña piensa que puede hacer de todo tipo de maldades:

- Robarnos nuestra identidad y suplantarnos.

- Acceder a nuestros contactos , fotos información privada.

- En caso de tener acceso a nuestro email, además de suplantar nuestra identidad, pueden acceder a otros servicios y solicitar el restablecimiento de contraseñ

- Robar nuestro dinero , o comprar en nuestro nombre cargándonos el importe en nuestra cuenta asociada.

Según keeper Security en 2016 las claves más usadas eran las siguientes

1. 123456

2. 123456789

3. qwerty

4. 12345678

5. 111111

6. 1234567890

7. 1234567

8. password

9. 123123

10. 987654321

Apostaría a que muchos de los que estáis leyendo estas líneas usáis alguna de ellas. Si os sentís más seguros porque usáis una combinación con vuestro nombre o iniciales , con algún año o fecha significativa para vosotros, os voy a decir que no tenéis ninguna razón para sentiros seguros.

Otro cuestión interesante es que 4 contraseñas de esta lista tienen una longitud de 6 caracteres., otro error típico.

A la hora de generar una clave es importante tener en cuenta las siguientes recomendaciones:

• Mezclar números, letras mayúsculas, minúsculas y símbolos

• Tener una longitud de al menos 10 caracteres.

• Mejor una contraseña compleja que cambiar periódicamente contraseñas sencillas.

Y es que a la hora de generar esta clave tenemos muchos métodos:

Podemos usar un generador de contraseñas seguras, basta con poner en la barra de búsqueda de google «generador de contraseñas seguras», tendremos todos tipo de alternativas. A tener en cuenta que se crean contraseñas bastante complejas y para la mayoría de usuarios se deberán de guardar puesto que es bastantes sencillo olvidarlas.

Mezclar 2 palabras, introduciendo algún símbolo y número al inicio y fin. Por ejemplo, con tortilla y patata TPoarttaitlala. A esto le añadimos # y 35 y obtenemos #TPoarttaitlala35 . Podríamos seguir complicándolo todo lo que queramos , por ejemplo poniendo después de la tercera y quinta letra (fácil de recordar pues nos lo indica el número final ,35) un guión bajo #tpo_ar_ttaitlala35.

Otro método sería elegir un par de palabras y eliminar las vocales, además se pueden aplicar las medidas que hemos comentado anteriormente , con lo que nos quedaría con patata y tortilla #PttTrtll35.

También es habitual cambiar letras por números, usar el 3 en vez de “e”, el número 0 en vez de la letra O, el 7 en vez de la t , el 8 por la B… Las palabras oso verde producirían 0s0v3rd3.

Como veis no es complicado generar claves complejas y relativamente sencillas de recordar. El problema radica en que no se debe de usar la misma clave para todos los servicios, y más si usamos siempre el mismo nombre de usuario. Esta es una técnica muy usada para acceder a cuentas ajenas. Se descubre un nombre de usuario y su clave y se prueba en otros servicios online con ese mismo nombre y usuario. Desafortunadamente en la mayoría de las ocasiones este método les funciona a los malhechores.

Almacenamiento de claves

Cuando el número de claves se hace grande es importante guardarlas en un lugar seguro para su correcta gestión.

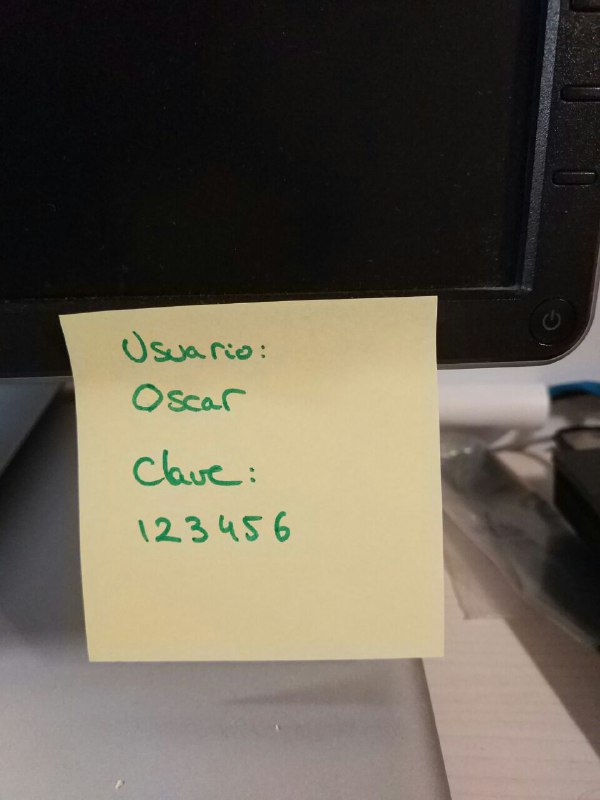

Como muchos expertos indican usar un documento de word o excel para almacenar contraseñas, aunque se le añada seguridad (la seguridad de este tipo de documentos se puede romper fácilmente), es una mala idea. Peor idea es, si además al documento le llamamos claves o password, y si encima se guarda en el escritorio , mucho peor. Es con diferencia mucho más seguro guardar estas claves en un papel en el cajón de nuestra mesa. Por cierto, aunque digamos que escribirlo en un papel es seguro, escribirla en un post it y pegarla al monitor tampoco es buena idea.

Podemos encontrar varias aplicaciones para gestionar tanto en ordenadores como tableta o móviles que pueden hacernos la vida bastante más sencilla. Una de ellas es Keepass, gestiona nuestras claves y las almacena en un fichero seguro encriptado a prueba de fisgones. Eso sí, más te vale no olvidar la contraseña de acceso, si eso ocurriera te será imposible acceder a las contraseñas almacenadas.

Para descargar esta aplicación basta con acceder a www.keepass.es y seguir las instrucciones. También la tenemos disponible para móviles, basta con acceder a Google Play o la App Store y buscar por el término “keepass”.

Si además la Base de Datos que nos crea para el almacenaje la situamos en nuestra carpeta de Dropbox podremos acceder a ella desde diferentes dispositivos.

Verificación en 2 pasos

Otro método para mejorar la seguridad de nuestras claves es la Verificación en 2 pasos. (2FA)

Para acceder a tu cuenta, se necesitará algo que sabes y algo que tienes

El acceso a tu cuenta cambiará de forma sensible.

1º) Ingresarás tu contraseña.

Cada vez que accedas a tu cuenta en un servicio que integre esta medida de seguridad, ingresarás tu contraseña como de costumbre.

2º) Se te pedirá algo más.

A continuación se te pedirá que introduzcas algo más como puede ser:

- Un código enviado a tu móvil.

- Que indiques una coordenada de una tarjeta de coordenadas.

- Que uses tu huella dactilar en los dispositivos que lo soporten.

- Que uses una llave de seguridad que se te habrá enviado previamente.Tu DNI electrónico.

- …..

Así aunque alguien conozca tus contraseñas, es muy complicado que además conozca ese segundo factor de acceso, por tanto logramos un factor de seguridad muy superior al que alcanzábamos con solo la clave(Pero no por ello debemos de disminuir la complejidad de la nuestro password).

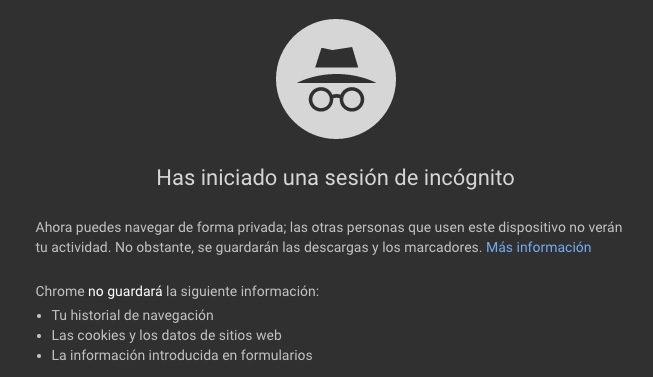

El modo incógnito.

Y por último no debemos de olvidar utilizar el modo incógnito cuando usemos un ordenador que no es el nuestro (habitualmente se activa en el menú archivo donde se nos ofrecerá la opción de nueva ventana o pestaña en modo incógnito). En la mayoría de los navegadores las claves de las web en las cuales iniciamos sesión pueden ser almacenadas, por ello es importante que si estamos navegando en un dispositivo que no es el nuestro usemos el este modo, gracias a lo cual no quedará registrado ni nuestro historial de navegación, ni las claves que usemos. De nada nos servirá usar claves seguras si luego quedan almacenadas en lugares a los que otros tienen acceso.

Por tanto, a partir de ahora recuerda la importancia de tener una clave segura y saber gestionarla de forma correcta cada vez que tengas que acceder a un sitio web en el que debas iniciar sesión. Ten en cuenta que las consecuencias de no hacerlo pueden ser bastante graves.

Foto del ratón descargada de http://mrg.bz/18ff3d

Foto Post-it —> Realizada por mí. Cedo todos los derechos a CRPTIC

Modo Incógnito. —> Captura de pantalla del navegador Google Chrome.