Autor: David Martín Alvarez.

Dentro de todos los términos técnicos que hemos aprendido en la sección de seguridad informática de repente llegamos a uno en el que aparentemente entendemos todo lo que nos dicen. Hemos hablado de certificados de seguridad, de encriptación, hackers, firewalls, un montón de términos que para comprenderlos necesitamos de conocimientos previos un tanto “complejos”.

Y ahora llegamos a Ingeniería social. Según la RAE ingeniería es “el conjunto de conocimientos orientados a la invención y utilización de técnicas para el aprovechamiento de los recursos naturales o para la actividad industrial.” Tristemente, en este caso, el aprovechamiento es de recursos sociales, basados en la ignorancia del usuario, y otras veces en su buena fe.

Como ya hemos dicho en otras ocasiones el eslabón más débil de la cadena en demasiadas ocasiones en el usuario. Por eso es importante conocer las técnicas de Ingeniería social. Nuestro comportamiento en redes sociales, o un despiste al leer nuestros emails puede convertirnos automáticamente en objetivo de aquellos que hacen uso de estas técnicas para atacarnos.

Quizás el hecho de que en esta sección hablemos de Ingeniería social te haga pensar que va ligada directamente a la tecnología. Y aunque en los últimos tiempos esto es así estas técnicas han existido siempre. Incluso sin saberlo tu mismo las hayas usado en alguna ocasión sin saberlo. ¿Alguna vez has logrado convencer a un amigo para ver una peli que no le gustaba?, ¿”Chantajearle” para que te acompañe a algún lugar que no le apetecía?.

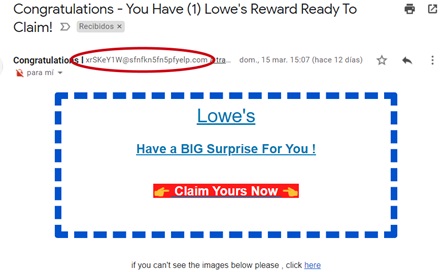

Una de las técnicas más habituales de ingeniería social es el Phising. Se trata de enviar un email y engañar al receptor con el objetivo de obtener de el claves o dinero. Para lograrlo hacen creer al destinatario que ha recibido un premio, tiene un reembolso, o debe de pagar algo a aduanas para que un paquete comprado en China nos llegue a casa por poner algunos ejemplos. Este último caso últimamente es muy habitual y debo de reconocer que incluso yo he estado a punto de caer.

En ocasiones basta con abrir un email de este tipo para que automáticamente se nos instale un malware en el ordenador gracias al cual nos pueden vigilar o sacar la información de nuestro equipo. Además de esto podrían usar nuestro ordenador para minar bitcoins, realizar ataques DDOS, y una larga lista de fechorías que ya hemos enumerado en otros artículos.

Por tanto a la hora de abrir un email lo principal es usar un poco el sentido común, así que si vemos que nos ha tocado un premio o cosas similares desconfiar. Es importante recalcar que hay muchas empresas (Como bancos) que nos indican que existen ciertos trámites que no realizan por email. Desconfiad por ejemplo si nos llega un email del banco que nos dice que tenemos que reactivar una tarjeta de crédito. En otras ocasionas a través de estos emails tratan de timarnos pidiéndonos dinero para colaborar en colectas de dinero y ese tipo de cosas que apelan a nuestro “buenismo”.

En la imagen que vemos tenemos un email en el que dicen ser una empresa llamada Lowe y que nos dan un gran regalo. He marcado en rojo la primera pista que uso para ver si es auténtico o falso el email recibido, y esta es la dirección desde la cual nos lo remiten. Habitualmente el dominio (la parte que está a la derecha de la arroba), no suele tener nada que ver con la empresa a la que suplantan, y en otras ocasiones aparece en parte el nombre de la empresa a la que intentan suplantar.

En la imagen que vemos tenemos un email en el que dicen ser una empresa llamada Lowe y que nos dan un gran regalo. He marcado en rojo la primera pista que uso para ver si es auténtico o falso el email recibido, y esta es la dirección desde la cual nos lo remiten. Habitualmente el dominio (la parte que está a la derecha de la arroba), no suele tener nada que ver con la empresa a la que suplantan, y en otras ocasiones aparece en parte el nombre de la empresa a la que intentan suplantar.

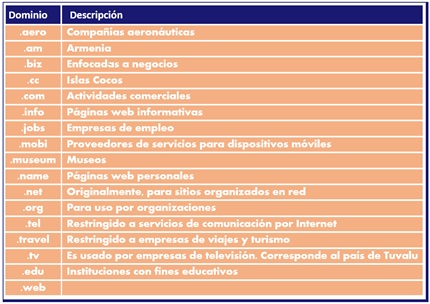

Otro aspecto importante a fijarnos en las direcciones de email desde las que se mandan es la extensión del dominio. Las extensiones son las letras que van después del punto. Para empresas españolas habitualmente es .es (España) , .cat (Cataluña), .net .org(organizaciones) o . com (Comunicaciones). A partir de ahí ya suelen ser mas raros, por tanto si vemos una extensión un tanto extraña deberemos de desconfiar. No tiene lógica que Vodafone nos envíe un email con extensión .ch (de china).

De todos modos, los sistemas de detección de emails malignos de las plataformas de emails están bastantes avanzados y suelen marcarlos con eficiencia. En caso de que detectemos un email que no ha sido categorizado como spam podemos ayudar a todos indicándole a la plataforma que se trata de uno de ellos.

En la ingeniería social se usa otra técnica conocida como Vishing. Este término procede la unión de “Voice” y “Phishing”. Se trata de lo mismo que el phishing pero por teléfono (o en persona). En este método es muy común las llamadas en las que se hacen pasar por algún técnico de una empresa y comienzan a realizar preguntas muy técnicas con objeto de abrumar a la víctima y así lograr que al final, ante tanta cuestión y duda les facilitemos las claves o datos importantes. Gracias a ellos pueden desde entrar en un servicios web o incluso entrar físicamente en una casa o empresa. Recuerda que nunca debes de facilitar por teléfono ningún número de tarjeta de crédito o claves de acceso. Si alguien se presenta en tu casa diciendo que es de algún tipo de servicio asegúrate de que se acredita correctamente, y que su identificación es válida. En caso de duda no permitas entrar a la persona en tu domicilio y en ningún caso firmes nada.

Existen más métodos de Ingeniería social. Uno de ellos es muy simple, abandonar un USB con malware en la acera delante de la empresa o sitio al que se desee acceder. Alguno de los empleados lo encuentra, introduce el dispositivo en un equipo de la institución, éste se infecta, y la red queda infecta. Aunque lo hallamos visto en la televisión y nos parezca obvio, este método funciona y se sigue usando.

No deja de ser ingeniería social el método que usaban (y siguen usando) los cacos para detectar si alguien estaba de vacaciones, tan simple como mirar si se movían las persianas de una casa. Hoy en día este método se ha sofisticado y es más cómodo aún. Simplemente tener acceso a nuestras redes sociales y ver que fotos colgamos o que estado tenemos. De esta forma tan simple pueden saber si estamos en caso de o no, o incluso pueden llegar a conocer nuestras rutinas mejor que nosotros, saber que gustos tenemos… Esto es nuestra “huella digital”, y por desgracia no es demasiado complicado acceder a ella, por tanto debemos de tener sumo cuidado al configurar la privacidad de todos los servicios que usamos en internet, nos aseguramos de que solo acceden a esos datos aquellas personas que queremos.

En este punto también debemos de ser cuidadosos a la hora de aceptar nuevas amistades por internet, es fácil hacerse pasar por amigo de un amigo y solicitar la amistad de alguien al que no se conoce para tener acceso a todos sus datos. Piensa que detrás de estas acciones puede haber todo tipo de intenciones, desde acceder a nuestra vivienda, robar nuestros datos, tomar el control de nuestras redes sociales o realizar bulling.

Por otro lado, esta técnica de Ingeniería Social de seguir nuestro rastro digital es usada no solo por los malhechores. Hoy en día las empresas a la hora de reclutar a nuevo personal habitualmente buscan nuestro rastro digital. De modo que cada vez que cuelgues algo en internet, o hagas comentarios en redes sociales quizás deberías de pensártelo dos veces pues el día de mañana podrían salirte caros.

Para finalizar simplemente daros una serie de consejos para evitar ser víctimas de la ingeniería social:

- Si te ofrecen algo que no has pedido no lo aceptes

- No facilites contraseñas o datos bancarios

- Configura correctamente la privacidad de tus redes sociales.

- No te creas nada de lo que no estés seguro

- No hagas click en enlaces de emails que no conozcas su origen.

Como siempre este artículo es una pequeña introducción, pero que espero que haya servido para abriros los ojos ante todos los peligros que podemos encontrar en la red. Y una vez concienciados estoy seguro de que tomaréis las medidas necesarias para evitar caer en este tipo de engaños y así evitar disgustos.