Autor: David Martín Alvarez.

En informática oímos muchos conceptos que nos suenan, pero de los cuales es habitual desconocer su significado. Entre estos conceptos existen dos bastante importantes, y de los cuales estoy seguro que habéis oído en multitud de ocasiones.

Estos son Proxy y firewall, quizás este segundo os resulte mucho más familiar, de todos modos ahora vamos a resolver las dudas respecto ambos. Pero lo que debemos tener claro es que se refieren a las comunicaciones en internet y a la seguridad de estas.

Empezamos por el firewall, cortafuegos, o muro de fuego, si realizamos la traducción literal del inglés. En nuestros ordenadores y el router de nuestra casa tenemos un firewall. Para entender mejor su uso tenemos que pensar en una ciudad medieval amurallada.

Las puertas de la muralla pueden estar cerradas, con lo cual no entra nadie, o abiertas. Si están abiertas y nadie las vigila puede entrar todo tipo de individuos, ya sean villanos o humildes campesinos. Como al señor de la ciudad y al resto de ciudadanos no les resulta agradable que los malos campen a sus anchas en la ciudad deciden poner guardias a la puerta. El problema es que estos guardias no conocen demasiado bien a los habitantes de la ciudad, y reciben de parte de su señor instrucciones para dejar entrar o salir a estos. En función de la puerta de la muralla y oficio se permite o se deniega la entrada de estos habitantes y de esta manera se logra que no vengan problemas desde afuera o que se saquen riquezas de la ciudad sin permiso.

Si tenéis este ejemplo en mente os resultará simple comprender cómo funciona un firewall. Este se encuentra entre internet y el equipo, y gestiona todos los datos que entran y que salen para evitar problemas.

En nuestros hogares el firewall puede estar habilitado en nuestro propio ordenador o en el router que nos facilita nuestro proveedor de servicios. Sin embargo, en las empresas este sistema puede estar implantado en un servidor o incluso existen dispositivos físicos que realizan únicamente esta función de firewall. Estos son lo que se conocen como firewall hardware, los demás al basarse en programas son firewall software

Los primeros firewalls aparecieron a final de los años 80, cuando se percataron que los malos se dedicaban a hacer “travesuras” en los ordenadores ajenos a través de la conexión a internet.

La base del funcionamiento de un router es analizar todos los datos que entran, y al igual que los guardias de la muralla dejan pasar a los que tienen permiso, el firewall permite pasar la información y solicitudes de sitios web y orígenes de datos permitidos. A veces, debido a que los firewall analizan todo ese tráfico se usa para asignarles otras funcionalidades que aprovechan de todos estos datos.

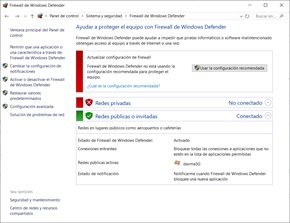

El firewall en windows viene integrado en el propio sistema operativo, aunque también existen otros programas que pueden realizar esta función, e incluso muchos antivirus lo llevan integrado. Para acceder a él debemos ir al panel de control, hacemos click en Sistema y Seguridad y por último Firewall de Windows Defender. Como se puede ver en la captura de imagen adjunta se puede configurar su funcionamiento para redes privadas o las redes Públicas o invitadas. Cuando nos conectamos por primera vez a una nueva red nos pregunta si es una red de tipo público o privada. El objeto es identificar el tipo de red para así saber que reglas aplicar cada vez que nos conectamos a ella. No es lo mismo conectarse al wifi de tu casa, que al wifi de un hotel donde estás de vacaciones. En este último caso el número de riesgos que asumimos es mucho mayor, por tanto las reglas que se usan con el firewall deben de ser mayores, y cosas que permitimos en casa no se pueden permitir cuando se está en una red que compartimos con más gente, a los cuales en la mayoría de las ocasiones ni siquiera conocemos.

El firewall en windows viene integrado en el propio sistema operativo, aunque también existen otros programas que pueden realizar esta función, e incluso muchos antivirus lo llevan integrado. Para acceder a él debemos ir al panel de control, hacemos click en Sistema y Seguridad y por último Firewall de Windows Defender. Como se puede ver en la captura de imagen adjunta se puede configurar su funcionamiento para redes privadas o las redes Públicas o invitadas. Cuando nos conectamos por primera vez a una nueva red nos pregunta si es una red de tipo público o privada. El objeto es identificar el tipo de red para así saber que reglas aplicar cada vez que nos conectamos a ella. No es lo mismo conectarse al wifi de tu casa, que al wifi de un hotel donde estás de vacaciones. En este último caso el número de riesgos que asumimos es mucho mayor, por tanto las reglas que se usan con el firewall deben de ser mayores, y cosas que permitimos en casa no se pueden permitir cuando se está en una red que compartimos con más gente, a los cuales en la mayoría de las ocasiones ni siquiera conocemos.

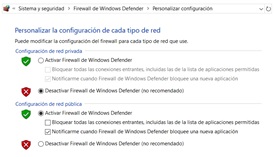

En la imagen podemos ver que en ese momento el equipo se encuentra conectado a una red pública y que el firewall está habilitado para este tipo de redes pero no para las redes privadas. Debido a esto nos presenta la posibilidad de activar la configuración recomendada y de ese modo volver a activar el firewall en la redes privadas. Otro modo de realizarlo es accediendo al menú de “Personalizar configuración”. En este menú tenemos la posibilidad de activar o desactivar el Firewall. En algunas ocasiones nos resultará de interés, principalmente si usamos otro firewall o un firewall externo.

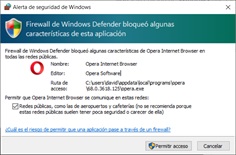

Una vez tenemos habilitado el firewall podemos elegir entre que este bloquee las conexiones o nos avise cada vez bloquee una nueva aplicación, momento en el cual nos preguntará si queremos permitir que esta conecte nuestro equipo a internet o no.

Si alguna vez nos salta un aviso de este tipo y no hemos instalado nada nuevo, o hemos instalado algo nuevo, pero no el programa por el que nos pregunta, lo mejor será decirle que no permita el acceso a internet a dicha aplicación.

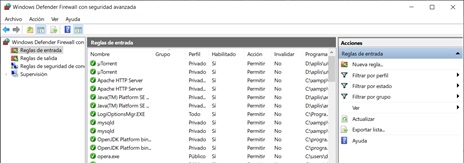

Y como última alternativa podemos acceder al modo avanzado. En el se nos presentan todas las reglas que se aplican a los programas y que podremos cambiar según nuestro criterio. Puedes practicar con ellas, si haces algo mal siempre podrás restaurar a la configuración inicial desde la pantalla principal del firewall de windows.

Y ahora pasamos al otro término al que hacíamos referencia al inicio del artículo, el proxy. Este “elemento” al igual que el firewall está a medio camino entre el equipo e internet, e igualmente filtra el tráfico a internet. El uso de estos sistemas es habitual en entornos empresariales o incluso puede que en tu instituto todas las conexiones se realicen a través de un proxy. De esta manera si desde clase te quieres conectar a una tienda online, y el proxy tiene creada una regla para ella, te podría redirigir a la web del instituto. A veces se indica que solo se pueden acceder a una serie determinada de páginas web. Estas restricciones se pueden signar en función de los usuarios y sus perfiles o incluso en función de los horarios. Por ejemplo, a la hora del recreo te deja acceder a unas webs que en las horas de clase no te permite.

Por otro lado los proxys pueden guardar un registro (lo que se conoce como log) con todos los sitios web que los usuarios visitan, o hacer uso de la caché para acelerar la velocidad de respuesta de los sitios web. Si muchos usuarios entran a un mismo sitio web, algunos elementos como las imágenes o videos se almacenan en el proxy y así cuando se vuelvan a necesitar no existe la necesidad de volverlos a descargar.

Por otro lado los proxys pueden guardar un registro (lo que se conoce como log) con todos los sitios web que los usuarios visitan, o hacer uso de la caché para acelerar la velocidad de respuesta de los sitios web. Si muchos usuarios entran a un mismo sitio web, algunos elementos como las imágenes o videos se almacenan en el proxy y así cuando se vuelvan a necesitar no existe la necesidad de volverlos a descargar.

Espero que os haya resultado interesante este artículo y sepáis proteger mejor vuestros equipos a través del Firewall y de su correcta configuración. Poco a poco vamos aprendiendo nuevos conceptos, que nos vienen muy bien para aprender a lidiar con la seguridad informática.