Autor: David Martín Alvarez.

La batalla contra los hackers en el ámbito de la seguridad informática es constante, y en cierto modo se podría describir cómo la pescadilla que se muerde la cola. Tan pronto se aprende a solucionar un problema generado por ellos cómo a continuación aparece otro si cabe aún más complejo.

Esta lucha no deja de ser una guerra, día tras día los buenos defendiéndonos de los malos sin descanso, que con sus “armas” (ataques DDoS, spybots, virus, …) atacan e intentan obtener nuestras “riquezas” (El control de nuestros equipos, datos personales, claves…) . Y cómo guerra que se precie todo está permitido, ambos bandos esconden recursos para usarlos cuando menos lo espera el enemigo. Uno de estos recursos usados por los investigadores son los honeypot (Tarro de miel, traducción literal del inglés).

Si con la miel podemos lograr atraer a un montón de insectos, y ocasionalmente animales, incluso osos, por analogía resulta sencillo entender en que consiste este tipo de trampa. Básicamente un honeypot trata de engañar a los malos haciéndolos creer que van a encontrar un sitio en internet fácilmente “hackeable” y que pueda contener información “suculenta” o sistemas críticos que atacar.

Quizás sea más correcto llamarlas “Red Trampa”, por tanto estos no son sistemas que actúan en solitario. Son redes reales, con switches, routers, sistemas operativos Windows, Solaris, Linux…, todo con objeto de hacer creer a los atacantes que se están enfrentando a un sistema real. De hecho, lo único que debería de diferenciar un honeypot de un sistema real es la información almacenada o los sistemas que gestiona. Así en caso de que logren sortear todas las dificultades y obtener la información o tirar el sistema el daño será mínimo.

El objetivo real de un Honeypot es el de aprender y conseguir experiencia en el tema de la seguridad informática.

La principal diferencia que tiene con un sistema real es que se monitorizan (Monitorizar en este caso significa vigilar) todos y cada uno de los movimientos  que realiza el intruso en la red para posteriormente poder analizar todos los pasos que ha realizado este y así aprender y comprender sus técnicas con objeto de evitar que las apliquen en los sistemas de producción reales.

que realiza el intruso en la red para posteriormente poder analizar todos los pasos que ha realizado este y así aprender y comprender sus técnicas con objeto de evitar que las apliquen en los sistemas de producción reales.

En la actualidad existen muchos sistemas de honeypots, pueden ser hardware(equipos físicos dedicados exclusivamente a ello) o Software (mediante programas específicos que simulan un sistema).

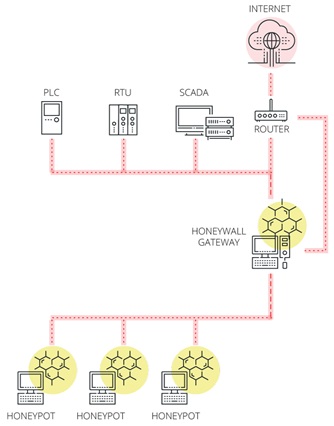

Los honeypots han ido evolucionando y hoy en día llegan a formar redes completas denominadas HoneyNets, gracias a las cuales pueden ser mejor analizados todos los movimientos de los atacantes. En la imagen vemos el esquema de una HoneyNet, la cual simula un sistema que parece una red real de ordenadores y que a su vez puede recopilar mucha más información que un simple honeypot.

A la hora de implantar un honeypot debemos de tener en cuenta una serie de premisas;

- Debe de ser lo más real posible. De no ser así el atacante se puede dar cuenta de la trampa y puede que incluso esto se vuelva en nuestra contra y apliquen métodos falsos para confundirnos en un intento de devolvernos nuestra medicina. No debemos olvidar que el enemigo tampoco es tonto y ellos a su vez tienen una serie de herramientas para detectar las trampas. Al fin y al cabo, esto es la guerra.

- Igual que el oso va a la miel porque es dulce, el atacante debe de acudir al honeypot porque cree que puede obtener algo interesante. Haciendo parecer nuestro honeypot interesante a los ojos del atacante logramos que las posibilidades de ser atacados aumenten notablemente, lo cual repercutirá positivamente en nuestro objetivo de estudiar y aprender sus técnicas. Pero del mismo modo que no debemos de crear un acceso sencillo de piratear para que no se note la trampa, tampoco debemos de complicar en exceso el acceso a ella. De esta última forma lo único que lograríamos es conseguir ahuyentar a los atacantes por ese exceso de dificultad y nosotros no lograríamos nuestro objetivo.

- Debemos simular una red completa, para obtener datos de todos los sistemas que existen en un entorno real. Una vez que entran los atacantes se trata de que logremos obtener la mayor información posible sobre sus métodos, por tanto cuantos más elementos introduzcamos más información podremos recopilar. Además, si la red no es completa podríamos levantar sospechas y probablemente picarían en nuestra trampa.

Pero a veces los métodos para llegar a los hackers no pasan por engañarles, sino que se intenta que los malos den la cara y trabajen para los buenos (nosotros). De esta forma hay una gran cantidad de empresas que ofrecen recompensas para que se logre encontrar vulnerabilidades e informar de ellas para así proceder a arreglarlas.

Tesla, el fabricante de coches eléctricos y adalid de la innovación es un buen ejemplo de ello, ofreciendo premios de hasta 250.000 dólares o un regalando un coche Tesla 3 a quien logre hackear la centralita de su vehículo. Otro de los sistemas que animan a atacar es a su piloto automático, que en estos momentos es capaz de “conducir” el vehículo en autopistas y autovías e incluso gracias a él, el coche puede llegar a aparcarse solo en el garaje o salir de este. Cualquier esfuerzo es poco para mantener la seguridad en este tipo de sistemas, al fin y al cabo si nos roban nuestros datos, fotos, o algo de dinero de nuestra cuenta bancaria la vida sigue adelante. Sin embargo, si alguien llegara a tomar el control de nuestro coche podría llegar a poner en peligro nuestra vida y la de los demás. Si logramos acceder a la centralita del vehículo bloquear la dirección del vehículo o frenar fuerte es sencillo y eso significaría en el menor de los casos un gran susto y lo más seguro un accidente que en el peor de los casos podría provocar alguna víctima.

Tesla, el fabricante de coches eléctricos y adalid de la innovación es un buen ejemplo de ello, ofreciendo premios de hasta 250.000 dólares o un regalando un coche Tesla 3 a quien logre hackear la centralita de su vehículo. Otro de los sistemas que animan a atacar es a su piloto automático, que en estos momentos es capaz de “conducir” el vehículo en autopistas y autovías e incluso gracias a él, el coche puede llegar a aparcarse solo en el garaje o salir de este. Cualquier esfuerzo es poco para mantener la seguridad en este tipo de sistemas, al fin y al cabo si nos roban nuestros datos, fotos, o algo de dinero de nuestra cuenta bancaria la vida sigue adelante. Sin embargo, si alguien llegara a tomar el control de nuestro coche podría llegar a poner en peligro nuestra vida y la de los demás. Si logramos acceder a la centralita del vehículo bloquear la dirección del vehículo o frenar fuerte es sencillo y eso significaría en el menor de los casos un gran susto y lo más seguro un accidente que en el peor de los casos podría provocar alguna víctima.

Pwn2Own es concurso de hackers en el cual se dan premios por encontrar errores en diferentes sistemas y aquí es donde Tesla aprovechó para lanzar su reto. En este evento los participantes son animados a explotar vulnerabilidades desconocidas en diferentes sistemas. En 2019 llegaron a repartir 2,5 millones de dólares en premios, lo cual nos hace vislumbrar la importancia de dicho evento. A los ganadores se les da un premio en metálico, el dispositivo que han sido capaces de hackear y una chaqueta de “Masters”, muy apreciada por ellos.

Piratear Windows RDP fue premiado con 150.000 dólares, Adobe Reader 40 mil, Microsoft Office 365 ProPlus 60 mil y Microsoft Outlook 100 mil. Por otra parte, la sección de navegadores fue un poco más floja en lo que a cuantía de premios corresponde. Para el navegador Google Chrome se ofrecía 80 mil dólares, Microsoft Edge recompensas de 50, 60 y 80 mil, Apple Safari 55 y 65 mil y Mozilla Firefox 40 y 50 mil.

Gracias a estos premios se lograron encontrar y solucionar muchas vulnerabilidades que de otro modo podrían haber sido descubiertas por hackers y haber sido explotadas con fines poco éticos. No debes olvidar que cualquier equipo, incluido el tuyo o el mío podrían haber sido víctimas de esas vulnerabilidades.

Con este artículo he intentado haceros llegar el mensaje de lo crucial que resulta para todos la seguridad informática y hasta que punto llegan las medidas para combatir el crimen tecnológico. Espero haberos hecho reflexionar sobre ello para así ser más conscientes de la creciente importancia que todos estos temas tienen en nuestra sociedad.