Autor: David Martín Alvarez.

Cada día es más habitual oír la palabra vulnerabilidad por la tele, radio e internet. Hasta no hace mucho tiempo los problemas con los sistemas y equipos informáticos venían de mano de los virus o de descuidos por parte del usuario. Y resalto “equipos informáticos”, puesto que hoy en día pueden existir vulnerabilidades en todo tipo de dispositivos, empezando por ordenadores y teléfonos móviles, pasando por Smart TVs y acabando por bombillas inteligentes con wifi o termostatos con acceso a internet. Y es ahí donde radica todo el problema, estamos rodeados de dispositivos electrónicos que por un lado nos facilitan inmensamente la vida, pero por otro abren puertas a peligros que antes no existían.

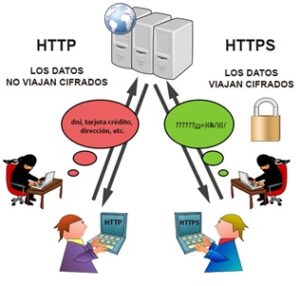

Por vulnerabilidad en el ámbito tecnológico entendemos cualquier cosa que haga que un sistema o dispositivo sea susceptible de ser atacado. Y nuevamente resalto “cualquier cosa”, puesto que una vulnerabilidad en un sistema puede partir de cualquier elemento del sistema que propicia una debilidad en este, incluido el propio usuario. El simple hecho de tener las claves apuntadas en un post-it pegado al monitor supone una vulnerabilidad del sistema.

¿Y una vez que alguien aprovecha una vulnerabilidad que es lo que pueden lograr?, pues muchas cosas, tenemos que tener en cuenta que cada día los dispositivos y sistemas tecnológicos que forman parte de nuestra vida son más numerosos.

- Robar los datos de nuestro equipo

- Acceder a nuestras cuentas bancarias

- Acceder a nuestras redes sociales

- Ver a través de las cámaras de nuestros ordenadores, móviles, etc, etc

- Oír de los micrófonos de nuestros dispositivos.

- Averiguar nuestra ubicación geográfica.

- …..

Y todo eso hoy en día, porque a la velocidad a la que van los cambios con la tecnología en nuestra sociedad dentro de nada estoy seguro de que una vulnerabilidad podrá dejarnos sin calefacción, modificarnos la lista de la compra o cambiarnos las citas con el peluquero…

Otro término común muy relacionado con este tema es el de “Exploid”. Se trata de aprovecharse de una vulnerabilidad existente. Cuando se descubren éstas en algunas ocasiones se publican, y hay quien aprovecha esos errores, pues no todo el mundo actualiza los sistemas a pesar de las advertencias de los fabricantes. En otras ocasiones la vulnerabilidad se descubre, pero el fabricante tarda en lanzar el parche. Por tanto estamos en situación de inseguridad hasta que aparezca este. Y por otro lado podría ser que se encuentre un fallo en el diseño cuya solución es bastante complicada. En muchas ocasiones pasa por un rediseño del Sistema Operativo, lo cual puede llevar tiempo. Tal es el caso de Spectre y Meltdown.

Mientras se crean esas herramientas para solucionar el problema encontrado existe quien crea programas para aprovecharse de esas vulnerabilidades, y justo eso es un exploit.

Mientras se crean esas herramientas para solucionar el problema encontrado existe quien crea programas para aprovecharse de esas vulnerabilidades, y justo eso es un exploit.

Volviendo al tema de los recientes Spectre y Meltdown. Se trata de un error en el diseño físico de los procesadores Intel que propicia que un programa pueda aprovechar esa debilidad en el sistema para leer una zona de memoria usada por otros programas, de modo que pueda acceder a información usada por ellos, lo cual se traduce en un grave problema de seguridad. Y lo peor de todo es que ese problema existe en la mayoría de los equipos con procesadores Intel desde 1995. Quizás en nuestra casa no nos suponga mucho problema, pero imagina que en servidores de empresas, organizaciones o Administraciones Públicas se exponen todos los datos y eso si que es un grave problema. (Si deseas profundizar en el tema escanea el código QR para ver un video en YouTube).

Para evitar que las vulnerabilidades nos afecten además de estar concienciados sobre su problemática debemos:

- Actualizar los sistemas operativos y los firmwares de los dispositivos ( el firmware es el sistema operativo de cada uno de los pequeños dispositivos).

- Conocer todos aquellos dispositivos que pueden ser objeto de vulnerabilidades en nuestro día a día.

- No instalar aplicaciones de las que no conozcamos su origen o de las cuales desconfiemos.

- Instalar un firewall en nuestro hogar, lograremos controlar todo el tráfico entre el exterior y nuestro hogar.

- Mantener copias de seguridad de nuestros datos.

- Y sobre todo, Sentido Común.

Otra prueba de la importancia de este tipo de problemas es que empresa como Microsoft (Microsoft Secutity Response Center) dispongan de departamentos dedicados exclusivamente a la seguridad. En este departamento se analizan los avisos de los usuarios sobre posibles vulnerabilidades en sus productos, así como informar sobre ellos y solucionarlos. Además, clasifican las vulnerabilidades (esta clasificación es muy usada) en función de su gravedad indicando los efectos que pueden tener en los sistemas:

- Crítica: Permitir la propagación de un gusano de Internet sin la acción del usuario.

- Importante: puede poner en peligro la confidencialidad, integridad o disponibilidad de los datos de los usuarios, o bien, la integridad o disponibilidad de los recursos de procesamiento

- Moderada: El impacto se puede reducir en gran medida a partir de factores como configuraciones predeterminadas, auditorías o la dificultad intrínseca en sacar partido a la vulnerabilidad

- Baja: de impacto mínimo o que es realmente complicado de aplicar

La expresión “Vulnerabilidad Tipo Día Cero” es muy habitual escucharla hoy en día en lo que se refiere a seguridad informática. Este tipo de vulnerabilidades son aquellas que no han sido descubiertas como tales, de modo que aunque suene un poco extraño una vulnerabilidad en cuanto se descubre deja de ser tipo 0, al menos que sea descubierta por alguien con intenciones de desarrollar un exploit para ella y no informar. Imagina que descubres una forma de entrar al cine sin pagar, y la usas para ver películas gratis cuando quieres, mientras el dueño del cine no lo descubra será una vulnerabilidad tipo día cero, pero si algún día se descubre el truco dejará de serlo. Además, seguro que inmediatamente el dueño tomará medidas para que nadie se cuele, ¿Suena lógico verdad?, pues en el mundo digital no siempre ocurre así.

vulnerabilidades son aquellas que no han sido descubiertas como tales, de modo que aunque suene un poco extraño una vulnerabilidad en cuanto se descubre deja de ser tipo 0, al menos que sea descubierta por alguien con intenciones de desarrollar un exploit para ella y no informar. Imagina que descubres una forma de entrar al cine sin pagar, y la usas para ver películas gratis cuando quieres, mientras el dueño del cine no lo descubra será una vulnerabilidad tipo día cero, pero si algún día se descubre el truco dejará de serlo. Además, seguro que inmediatamente el dueño tomará medidas para que nadie se cuele, ¿Suena lógico verdad?, pues en el mundo digital no siempre ocurre así.

Algunas empresas dan recompensas a quien descubre vulnerabilidades en sus aplicaciones, tal y como hacen Microsoft o Google. La cuantía de estas recompensas va en función del tipo de vulnerabilidad detectada, llegando a pagarse hasta 200.000$ por una vulnerabilidad encontrada, e incluso en algún caso han incorporado a su plantilla de trabajadores al descubridor.

Recientemente Google ha creado Google Play Security Reward, un programa en que se recompensa a los usuarios que encuentran vulnerabilidades en aplicaciones del Play Store.

Por desgracia en algunas ocasiones se produce el efecto contrario. Cuando una empresa u Administración es informada sobre un problema en su aplicación va en contra del informador, aunque este simplemente haya informado y no explotado la vulnerabilidad. Esto demuestra un desconocimiento, incomprensión e inadaptación a los nuevos tiempos y tecnologías. Por desgracia esto ha ocurrido recientemente en nuestro país con una administración.

Como conclusión debemos sacar que hoy en día el análisis, detección y prevención de vulnerabilidades es un punto crítico en la seguridad informática, pues como decíamos al inicio del artículo el alcance de la tecnología en nuestra vida cada día es mayor y por ello estamos expuestos a todas sus debilidades cada día más.

https://openclipart.org/detail/214766/looking-glass

https://www.publicdomainpictures.net/en/view-image.php?image=240720&picture=error

License: CC0 Public Domain

https://commons.wikimedia.org/wiki/File:Meltdown.png